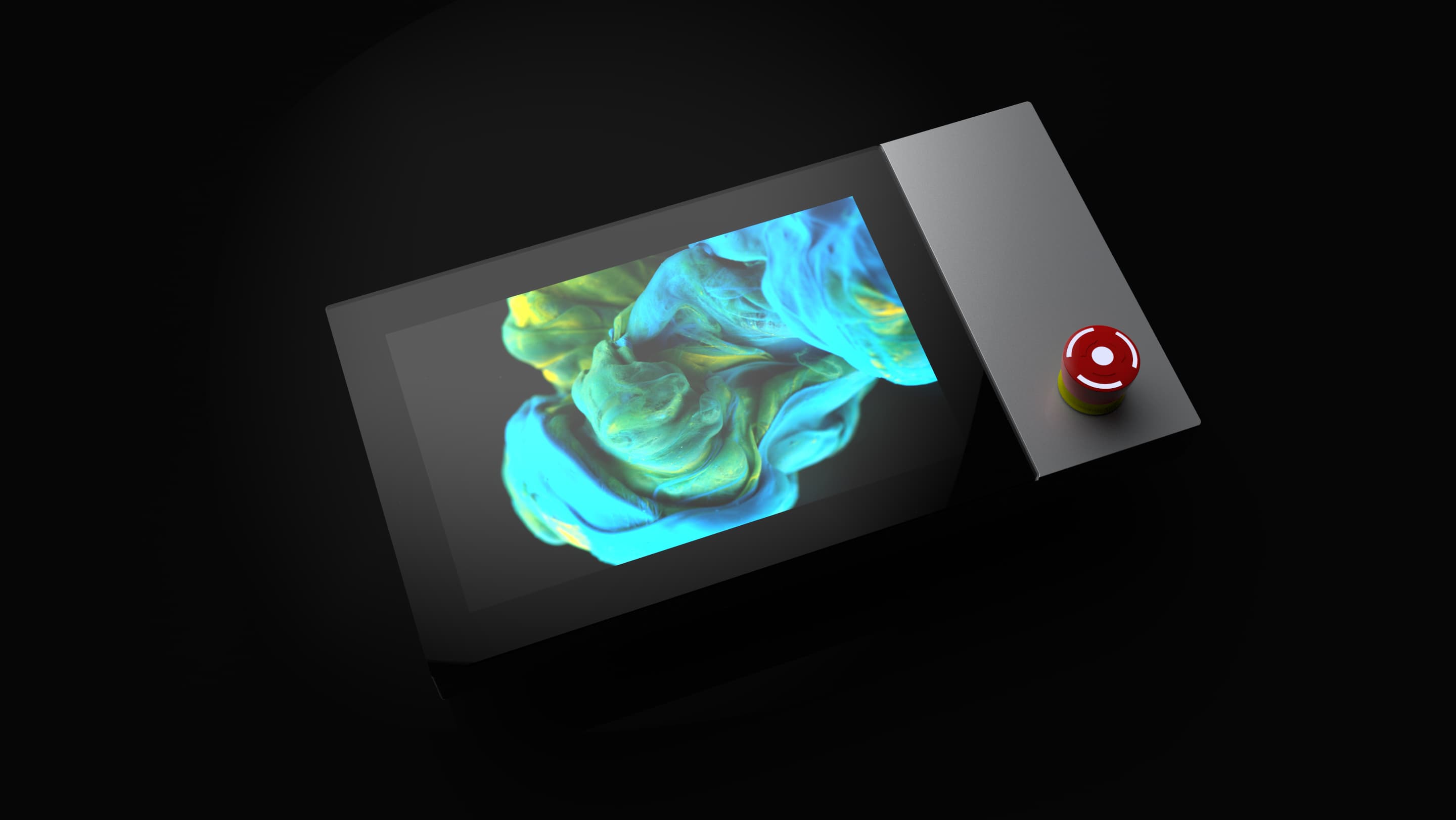

Mensch Maschine Schnittstellen (HMIs) sind entscheidende Komponenten in industriellen Anwendungen, die dem Bedienpersonal die Möglichkeit geben, komplexe Systeme zu überwachen und zu steuern. Mit der fortschreitenden Konvergenz von Informationstechnologie (IT) und Betriebstechnologie (OT) wird die Sicherheit von HMIs immer wichtiger. Effektive HMI-Sicherheit gewährleistet die Integrität, Verfügbarkeit und Vertraulichkeit kritischer industrieller Prozesse. In diesem Blog-Beitrag werden bewährte Verfahren zur Sicherung von HMIs in industriellen Umgebungen untersucht, wobei der Schwerpunkt auf technischen und organisatorischen Maßnahmen liegt.

Die Bedeutung der HMI-Sicherheit verstehen

In industriellen Umgebungen dienen HMIs als Brücke zwischen menschlichen Bedienern und industriellen Kontrollsystemen (ICS). Sie zeigen Echtzeitdaten an, ermöglichen Systemanpassungen und liefern wichtige Rückmeldungen, die für betriebliche Entscheidungen erforderlich sind. Aufgrund ihrer integralen Rolle sind HMIs vorrangige Ziele für Cyberangriffe, die zu schwerwiegenden Folgen wie Produktionsausfällen, Sicherheitsrisiken und finanziellen Verlusten führen können.

Die zunehmende Konnektivität industrieller Systeme, angetrieben durch das Industrial Internet of Things (IIoT) und Industrie 4.0, hat die Angriffsfläche vergrößert. Cyber-Bedrohungen, die auf HMIs abzielen, können Schwachstellen in Software, Netzwerkprotokollen und Benutzerinteraktionen ausnutzen. Daher ist die Implementierung robuster Sicherheitsmaßnahmen für den Schutz industrieller Abläufe unabdingbar.

Robuste Authentifizierung und Zugriffskontrolle implementieren

Wirksame Authentifizierungs- und Zugriffskontrollmechanismen sind für die HMI-Sicherheit von grundlegender Bedeutung. Diese Maßnahmen stellen sicher, dass nur autorisiertes Personal auf die HMI zugreifen und sie bedienen kann.

Authentifizierung

Bei der Authentifizierung wird die Identität der Benutzer, die auf die HMI zugreifen wollen, überprüft. Sie sollte über einfache Passwörter hinausgehen und zur Erhöhung der Sicherheit eine Multi-Faktor-Authentifizierung (MFA) berücksichtigen. MFA kombiniert etwas, das der Benutzer weiß (Passwort), etwas, das der Benutzer hat (ein physischer Token oder ein mobiles Gerät), und etwas, das der Benutzer ist (biometrische Überprüfung). Dieser mehrschichtige Ansatz verringert das Risiko eines unbefugten Zugriffs erheblich.

Zugriffskontrolle

Die Zugriffskontrolle legt fest, was authentifizierte Benutzer innerhalb der HMI-Umgebung tun können. Durch die Implementierung einer rollenbasierten Zugriffskontrolle (RBAC) wird sichergestellt, dass die Benutzer über die erforderlichen Mindestberechtigungen verfügen, um ihre Aufgaben zu erfüllen. Bediener haben beispielsweise Zugriff auf Echtzeitdaten und Steuerungsfunktionen, während das Wartungspersonal Zugriff auf Konfigurationseinstellungen benötigt. Regelmäßige Audits und Überprüfungen der Zugriffsrechte tragen zur Aufrechterhaltung von Sicherheit und Compliance bei.

Gewährleistung einer sicheren Kommunikation

Die Kommunikation zwischen HMIs und anderen Systemkomponenten sollte sicher sein, um ein Abfangen, Manipulieren oder Verfälschen von Daten zu verhindern.

Verschlüsselung

Die Verwendung von Verschlüsselungsprotokollen wie Transport Layer Security (TLS) stellt sicher, dass die zwischen HMIs und ICS-Komponenten übertragenen Daten verschlüsselt sind. Dies verhindert, dass Angreifer sensible Informationen abhören oder bösartige Daten einschleusen können. Es sollte eine Ende-zu-Ende-Verschlüsselung implementiert werden, um Daten während der Übertragung und im Ruhezustand zu schützen.

Netzwerksegmentierung

Bei der Netzwerksegmentierung wird das Netzwerk in kleinere, isolierte Segmente aufgeteilt, um die Ausbreitung potenzieller Cyberangriffe zu begrenzen. Kritische HMIs sollten in sicheren Netzwerksegmenten mit strengen Zugangskontrollen und Überwachungen untergebracht werden. Dadurch wird das Risiko verringert, dass sich Angreifer seitlich im Netzwerk bewegen, um kritische Systeme zu erreichen.

Regelmäßige Aktualisierung und Patching der Software

Die Aktualisierung der HMI-Software und -Firmware ist für die Eindämmung von Schwachstellen unerlässlich. Die Hersteller veröffentlichen regelmäßig Updates und Patches, um Sicherheitslücken zu schließen und die Funktionalität zu verbessern.

Patch Management

Führen Sie einen Patch-Management-Prozess ein, um die rechtzeitige Anwendung von Updates zu gewährleisten. Dazu gehört das Aufspüren verfügbarer Patches, das Testen dieser Patches in einer kontrollierten Umgebung und ihre Verteilung im Netzwerk. Automatisierte Patch-Management-Lösungen können diesen Prozess rationalisieren und das Risiko menschlicher Fehler verringern.

Kommunikation mit den Anbietern

Kommunizieren Sie regelmäßig mit HMI-Anbietern, um über Sicherheitshinweise und Updates informiert zu bleiben. Die Anbieter stellen oft wichtige Informationen über neu entdeckte Schwachstellen und empfohlene Abhilfemaßnahmen zur Verfügung. Wenn Sie in dieser Hinsicht proaktiv bleiben, können Sie die Sicherheit von HMI-Systemen erheblich verbessern.

Regelmäßige Sicherheitsbeurteilungen

Regelmäßige Sicherheitsbewertungen helfen, Schwachstellen zu erkennen und die Einhaltung von Sicherheitsrichtlinien zu gewährleisten.

Bewertungen der Schwachstellen

Führen Sie Schwachstellenbewertungen durch, um potenzielle Schwachstellen in HMI-Systemen zu identifizieren. Diese Bewertungen umfassen das Scannen nach bekannten Schwachstellen, Fehlkonfigurationen und veralteter Software. Die unverzügliche Behebung festgestellter Probleme verringert das Risiko eines Missbrauchs.

Penetrationstests

Bei Penetrationstests werden reale Cyberangriffe simuliert, um die Wirksamkeit von Sicherheitsmaßnahmen zu bewerten. Ethische Hacker versuchen, die HMI-Verteidigung zu durchbrechen, was wertvolle Erkenntnisse über potenzielle Angriffsvektoren und Schwachstellen liefert. Die Erkenntnisse aus Penetrationstests dienen als Grundlage für die Implementierung verbesserter Sicherheitsmaßnahmen.

Implementierung von Intrusion Detection and Prevention Systems

Intrusion Detection and Prevention Systems (IDPS) sind für die Überwachung und Abwehr von HMI-Umgebungen gegen Cyber-Bedrohungen unerlässlich.

Intrusion Detection Systeme (IDS)

IDS überwachen den Netzwerkverkehr und die Systemaktivitäten auf Anzeichen von verdächtigem Verhalten. Sie generieren Warnmeldungen, wenn potenzielle Bedrohungen erkannt werden, so dass die Sicherheitsteams umgehend reagieren können. Signaturbasierte IDS basieren auf bekannten Bedrohungsmustern, während anomaliebasierte IDS maschinelles Lernen nutzen, um Abweichungen vom normalen Verhalten zu erkennen.

Intrusion Prevention Systeme (IPS)

IPS erkennen nicht nur bösartige Aktivitäten, sondern blockieren sie auch in Echtzeit. Sie können automatisch Sicherheitsrichtlinien durchsetzen und unbefugten Zugriff oder Angriffe verhindern. Die Integration von IPS in HMIs gewährleistet einen kontinuierlichen Schutz vor sich entwickelnden Bedrohungen.

Physische Sicherheit gewährleisten

Physische Sicherheitsmaßnahmen werden oft übersehen, sind aber für den Schutz von HMI-Systemen entscheidend.

Zugangskontrolle für physische Standorte

Implementieren Sie Zugangskontrollmechanismen für physische Standorte, an denen sich HMI-Systeme befinden. Dazu gehören sichere Zugangspunkte, Überwachungskameras und die Protokollierung von Zugangsversuchen. Nur autorisiertes Personal sollte physischen Zugang zu HMI-Hardware haben.

Umweltkontrollen

Stellen Sie sicher, dass die HMI-Hardware in Umgebungen mit angemessenen Umweltkontrollen untergebracht ist, z. B. Temperaturregelung und Schutz vor Staub und Feuchtigkeit. Umweltfaktoren können die Zuverlässigkeit und Sicherheit von HMI-Systemen beeinträchtigen.

Schulungen und Sensibilisierungsprogramme

Menschliche Faktoren spielen bei der HMI-Sicherheit eine wichtige Rolle. Schulungs- und Sensibilisierungsprogramme helfen dem Personal, die Bedeutung der Sicherheit und ihre Rolle bei deren Aufrechterhaltung zu verstehen.

Schulung zum Sicherheitsbewusstsein

Führen Sie regelmäßig Schulungen zum Sicherheitsbewusstsein für alle Mitarbeiter durch, die mit HMI-Systemen arbeiten. Diese Schulungen sollten bewährte Verfahren für die Passwortverwaltung, das Erkennen von Phishing-Versuchen und die Reaktion auf Sicherheitsvorfälle umfassen.

Incident Response Training

Bereiten Sie Ihr Personal darauf vor, effektiv auf Sicherheitsvorfälle zu reagieren. Schulungen zur Reaktion auf Sicherheitsvorfälle stellen sicher, dass die Mitarbeiter wissen, wie sie Sicherheitsverstöße erkennen, melden und beheben können. Regelmäßige Übungen und Simulationen helfen, dieses Wissen zu festigen und die Bereitschaft zu verbessern.

Entwicklung einer umfassenden Sicherheitspolitik

Eine umfassende Sicherheitspolitik dient als Grundlage für alle Sicherheitsmaßnahmen und -praktiken.

Entwicklung von Richtlinien

Entwickeln Sie eine Sicherheitsrichtlinie, die die Sicherheitsanforderungen, Rollen und Verantwortlichkeiten für HMI-Systeme umreißt. Diese Richtlinie sollte Bereiche wie Zugangskontrolle, Datenschutz, Reaktion auf Zwischenfälle und Einhaltung der einschlägigen Vorschriften und Normen abdecken.

Durchsetzung der Richtlinie

Durchsetzung der Sicherheitsrichtlinien durch regelmäßige Audits, Überwachung und disziplinarische Maßnahmen bei Nichteinhaltung. Wenn sichergestellt wird, dass sich alle Mitarbeiter an die Richtlinie halten, trägt dies zur Aufrechterhaltung einer einheitlichen und sicheren Betriebsumgebung bei.

Fazit

Die Sicherung von Mensch Maschine Schnittstellen in industriellen Anwendungen erfordert einen vielschichtigen Ansatz, der technische, organisatorische und menschliche Faktoren kombiniert. Durch die Implementierung einer robusten Authentifizierung und Zugriffskontrolle, die Gewährleistung einer sicheren Kommunikation, die regelmäßige Aktualisierung der Software, die Durchführung von Sicherheitsbewertungen und die Förderung einer Kultur des Sicherheitsbewusstseins können Unternehmen die Sicherheit ihrer HMI-Systeme erheblich verbessern. Da sich industrielle Umgebungen ständig weiterentwickeln, ist es für den Schutz kritischer Infrastrukturen und die Aufrechterhaltung der betrieblichen Integrität unerlässlich, bei der Bewältigung von Sicherheitsherausforderungen wachsam und proaktiv zu bleiben.