Las interfaces hombre-máquina (HMI) son componentes cruciales en las aplicaciones industriales, ya que proporcionan a los operadores los medios para supervisar y controlar sistemas complejos. A medida que avanza la convergencia de las tecnologías de la información (TI) y las tecnologías operativas (TO), la seguridad de las interfaces hombre-máquina adquiere cada vez más importancia. Una seguridad eficaz de las HMI garantiza la integridad, disponibilidad y confidencialidad de los procesos industriales críticos. Esta entrada de blog explora las mejores prácticas para proteger las HMI en entornos industriales, centrándose en medidas tanto técnicas como organizativas.

Comprender la importancia de la seguridad de las HMI

En entornos industriales, las HMI sirven de puente entre los operadores humanos y los sistemas de control industrial (ICS). Muestran datos en tiempo real, permiten ajustes del sistema y proporcionan información crítica necesaria para la toma de decisiones operativas. Dado su papel integral, los HMI son objetivos principales de los ciberataques, que pueden tener graves consecuencias, como paradas de producción, riesgos para la seguridad y pérdidas económicas.

La creciente conectividad de los sistemas industriales, impulsada por el Internet Industrial de las Cosas (IIoT) y la Industria 4.0, ha ampliado la superficie de ataque. Las amenazas cibernéticas dirigidas a los HMI pueden explotar vulnerabilidades en el software, los protocolos de red y las interacciones de los usuarios. Por lo tanto, la aplicación de medidas de seguridad sólidas es imprescindible para proteger las operaciones industriales.

Implementación de una autenticación y un control de acceso robustos

Los mecanismos eficaces de autenticación y control de acceso son fundamentales para la seguridad de las HMI. Estas medidas garantizan que sólo el personal autorizado pueda acceder a la HMI y utilizarla.

Autenticación

La autenticación verifica la identidad de los usuarios que intentan acceder a la HMI. Debe ir más allá de las simples contraseñas y considerar la autenticación multifactor (MFA) para mejorar la seguridad. La MFA combina algo que el usuario sabe (contraseña), algo que el usuario tiene (un token físico o dispositivo móvil) y algo que el usuario es (verificación biométrica). Este enfoque por capas reduce significativamente el riesgo de acceso no autorizado.

Control de acceso

El control de acceso define lo que los usuarios autenticados pueden hacer en el entorno de la HMI. La implementación de un control de acceso basado en funciones (RBAC) garantiza que los usuarios tengan los permisos mínimos necesarios para realizar sus tareas. Por ejemplo, los operarios pueden tener acceso a los datos en tiempo real y a las funciones de control, mientras que el personal de mantenimiento puede necesitar acceso a los ajustes de configuración. Las auditorías y revisiones periódicas de los derechos de acceso ayudan a mantener la seguridad y la conformidad.

Garantizar la seguridad de las comunicaciones

La comunicación entre las HMI y otros componentes del sistema debe ser segura para evitar la interceptación, manipulación o suplantación de datos.

Cifrado

El uso de protocolos de cifrado, como Transport Layer Security (TLS), garantiza el cifrado de los datos transmitidos entre las HMI y los componentes ICS. Esto evita que los atacantes escuchen información sensible o inyecten datos maliciosos. El cifrado de extremo a extremo debe implementarse para proteger los datos en tránsito y en reposo.

Segmentación de la red

La segmentación de la red consiste en dividirla en segmentos más pequeños y aislados para limitar la propagación de posibles ciberataques. Las HMI críticas deben colocarse en segmentos de red seguros con estrictos controles de acceso y supervisión. Esto reduce el riesgo de que los atacantes se desplacen lateralmente dentro de la red para llegar a los sistemas críticos.

Actualización y parcheado periódicos del software

Mantener actualizados el software y el firmware de la HMI es esencial para mitigar las vulnerabilidades. Los proveedores lanzan con frecuencia actualizaciones y parches para solucionar fallos de seguridad y mejorar la funcionalidad.

Gestión de parches

Establezca un proceso de gestión de parches para garantizar la aplicación puntual de las actualizaciones. Esto implica realizar un seguimiento de los parches disponibles, probarlos en un entorno controlado y desplegarlos en la red. Las soluciones automatizadas de gestión de parches pueden agilizar este proceso y reducir el riesgo de error humano.

Comunicación con los proveedores

Mantenga una comunicación regular con los proveedores de HMI para estar informado sobre los avisos y actualizaciones de seguridad. Los proveedores suelen proporcionar información crítica sobre vulnerabilidades recién descubiertas y medidas de mitigación recomendadas. Mantenerse proactivo en este sentido puede mejorar significativamente la postura de seguridad de los sistemas HMI.

Realización periódica de evaluaciones de seguridad

Las evaluaciones de seguridad periódicas ayudan a identificar vulnerabilidades y a garantizar el cumplimiento de las políticas de seguridad.

Evaluaciones de vulnerabilidad

Realice evaluaciones de vulnerabilidad para identificar posibles puntos débiles en los sistemas HMI. Estas evaluaciones implican la búsqueda de vulnerabilidades conocidas, errores de configuración y software obsoleto. El tratamiento inmediato de los problemas identificados reduce el riesgo de explotación.

Pruebas de penetración

Las pruebas de penetración simulan ciberataques reales para evaluar la eficacia de las medidas de seguridad. Los hackers éticos intentan vulnerar las defensas de las IHM, lo que proporciona información valiosa sobre posibles vectores de ataque y puntos débiles. Los resultados de las pruebas de penetración guían la implementación de medidas de seguridad mejoradas.

Implantación de sistemas de detección y prevención de intrusiones

Los sistemas de detección y prevención de intrusiones (IDPS) son esenciales para supervisar y defender los entornos de HMI frente a las ciberamenazas.

Sistemas de detección de intrusiones (IDS)

Los IDS supervisan el tráfico de red y las actividades del sistema en busca de indicios de comportamiento sospechoso. Generan alertas cuando se detectan amenazas potenciales, lo que permite a los equipos de seguridad responder con prontitud. Los IDS basados en firmas se basan en patrones de amenazas conocidos, mientras que los IDS basados en anomalías utilizan el aprendizaje automático para identificar desviaciones del comportamiento normal.

Sistemas de prevención de intrusiones (IPS)

Los IPS no sólo detectan, sino que también bloquean las actividades maliciosas en tiempo real. Pueden aplicar automáticamente políticas de seguridad e impedir accesos o ataques no autorizados. La integración de IPS con las HMI garantiza una protección continua contra las amenazas en constante evolución.

Garantizar la seguridad física

Las medidas de seguridad física suelen pasarse por alto, pero son fundamentales para proteger los sistemas HMI.

Control de acceso para ubicaciones físicas

Implemente mecanismos de control de acceso para las ubicaciones físicas que albergan sistemas HMI. Esto incluye puntos de entrada seguros, cámaras de vigilancia y registro de intentos de acceso. Sólo el personal autorizado debe tener acceso físico al hardware de HMI.

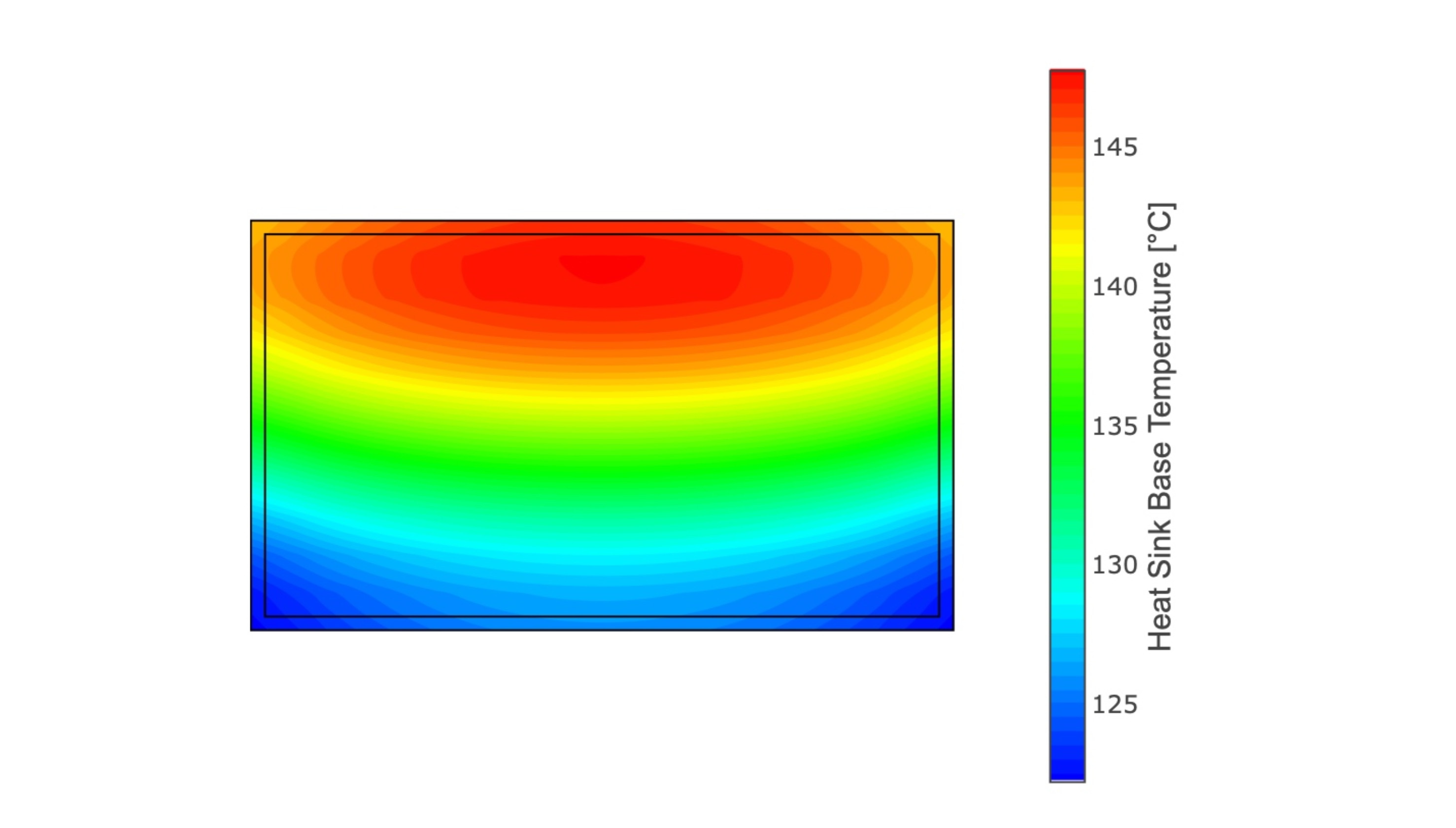

Controles medioambientales

Asegúrese de que el hardware de HMI se aloja en entornos con controles ambientales adecuados, como la regulación de la temperatura y la protección contra el polvo y la humedad. Los factores medioambientales pueden afectar a la fiabilidad y seguridad de los sistemas HMI.

Programas de formación y concienciación

Los factores humanos desempeñan un papel importante en la seguridad de las HMI. Los programas de formación y concienciación ayudan al personal a comprender la importancia de la seguridad y su papel en el mantenimiento de la misma.

Formación para la concienciación sobre la seguridad

Lleve a cabo sesiones periódicas de formación sobre concienciación en materia de seguridad para todo el personal que interactúe con los sistemas de HMI. Esta formación debe abarcar las mejores prácticas para la gestión de contraseñas, el reconocimiento de intentos de phishing y la respuesta a incidentes de seguridad.

Formación en respuesta a incidentes

Prepare al personal para responder eficazmente a los incidentes de seguridad. La formación en respuesta a incidentes garantiza que el personal sepa cómo identificar, informar y mitigar las brechas de seguridad. Los ejercicios y simulacros periódicos ayudan a reforzar estos conocimientos y a mejorar la preparación.

Desarrollar una política de seguridad integral

Una política de seguridad global sirve de base para todas las medidas y prácticas de seguridad.

Desarrollo de la política

Desarrolle una política de seguridad que describa los requisitos, funciones y responsabilidades de seguridad para los sistemas HMI. Esta política debe cubrir áreas como el control de acceso, la protección de datos, la respuesta ante incidentes y el cumplimiento de las normativas y estándares pertinentes.

Aplicación de la política

Haga cumplir la política de seguridad mediante auditorías periódicas, supervisión y medidas disciplinarias en caso de incumplimiento. Garantizar que todo el personal se adhiere a la política ayuda a mantener un entorno operativo coherente y seguro.

Conclusión

La seguridad de las interfaces hombre-máquina en aplicaciones industriales requiere un enfoque polifacético que combine factores técnicos, organizativos y humanos. Las organizaciones pueden mejorar significativamente la seguridad de sus sistemas HMI implantando una autenticación y un control de acceso sólidos, garantizando una comunicación segura, actualizando regularmente el software, realizando evaluaciones de seguridad y fomentando una cultura de concienciación sobre la seguridad. A medida que los entornos industriales sigan evolucionando, mantenerse alerta y proactivo a la hora de abordar los retos de seguridad será esencial para proteger las infraestructuras críticas y mantener la integridad operativa.