Interfejsy człowiek-maszyna (HMI) są kluczowymi komponentami w zastosowaniach przemysłowych, zapewniając operatorom środki do monitorowania i kontrolowania złożonych systemów. Wraz z postępującą konwergencją technologii informatycznych (IT) i operacyjnych (OT), bezpieczeństwo interfejsów HMI staje się coraz ważniejsze. Skuteczne zabezpieczenia HMI zapewniają integralność, dostępność i poufność krytycznych procesów przemysłowych. W tym wpisie na blogu omówiono najlepsze praktyki w zakresie zabezpieczania interfejsów HMI w środowisku przemysłowym, koncentrując się zarówno na środkach technicznych, jak i organizacyjnych.

Zrozumienie znaczenia bezpieczeństwa HMI

W środowiskach przemysłowych interfejsy HMI służą jako pomost między operatorami a przemysłowymi systemami sterowania (ICS). Wyświetlają one dane w czasie rzeczywistym, umożliwiają regulację systemu i zapewniają krytyczne informacje zwrotne niezbędne do podejmowania decyzji operacyjnych. Biorąc pod uwagę ich integralną rolę, interfejsy HMI są głównymi celami cyberataków, które mogą prowadzić do poważnych konsekwencji, takich jak przestoje w produkcji, zagrożenia bezpieczeństwa i straty finansowe.

Rosnąca łączność systemów przemysłowych, napędzana przez Przemysłowy Internet Rzeczy (IIoT) i Przemysł 4.0, rozszerzyła powierzchnię ataku. Cyberzagrożenia atakujące interfejsy HMI mogą wykorzystywać luki w oprogramowaniu, protokołach sieciowych i interakcjach użytkowników. Dlatego wdrożenie solidnych środków bezpieczeństwa jest niezbędne do ochrony operacji przemysłowych.

Wdrażanie solidnego uwierzytelniania i kontroli dostępu

Skuteczne mechanizmy uwierzytelniania i kontroli dostępu mają fundamentalne znaczenie dla bezpieczeństwa HMI. Środki te zapewniają, że tylko upoważniony personel może uzyskać dostęp do HMI i obsługiwać go.

Uwierzytelnianie

Uwierzytelnianie weryfikuje tożsamość użytkowników próbujących uzyskać dostęp do HMI. Powinno ono wykraczać poza proste hasła i uwzględniać uwierzytelnianie wieloskładnikowe (MFA) w celu zwiększenia bezpieczeństwa. MFA łączy coś, co użytkownik zna (hasło), coś, co użytkownik ma (fizyczny token lub urządzenie mobilne) i coś, czym użytkownik jest (weryfikacja biometryczna). To warstwowe podejście znacznie zmniejsza ryzyko nieautoryzowanego dostępu.

Kontrola dostępu

Kontrola dostępu określa, co uwierzytelnieni użytkownicy mogą robić w środowisku HMI. Wdrożenie kontroli dostępu opartej na rolach (RBAC) zapewnia, że użytkownicy mają minimalne uprawnienia niezbędne do wykonywania swoich obowiązków. Na przykład operatorzy mogą mieć dostęp do danych w czasie rzeczywistym i funkcji sterowania, podczas gdy personel konserwacyjny może potrzebować dostępu do ustawień konfiguracji. Regularne audyty i przeglądy praw dostępu pomagają utrzymać bezpieczeństwo i zgodność z przepisami.

Zapewnienie bezpiecznej komunikacji

Komunikacja między interfejsami HMI a innymi komponentami systemu powinna być bezpieczna, aby zapobiec przechwytywaniu, manipulowaniu lub fałszowaniu danych.

Szyfrowanie

Korzystanie z protokołów szyfrowania, takich jak Transport Layer Security (TLS), zapewnia szyfrowanie danych przesyłanych między interfejsami HMI a komponentami ICS. Zapobiega to podsłuchiwaniu poufnych informacji lub wprowadzaniu złośliwych danych. Należy wdrożyć szyfrowanie typu end-to-end w celu ochrony danych przesyłanych i przechowywanych.

Segmentacja sieci

Segmentacja sieci polega na podzieleniu sieci na mniejsze, odizolowane segmenty w celu ograniczenia rozprzestrzeniania się potencjalnych cyberataków. Krytyczne interfejsy HMI powinny być umieszczone w bezpiecznych segmentach sieci ze ścisłą kontrolą dostępu i monitorowaniem. Zmniejsza to ryzyko bocznego przemieszczania się atakujących w obrębie sieci w celu dotarcia do krytycznych systemów.

Regularne aktualizowanie i łatanie oprogramowania

Aktualizowanie oprogramowania HMI i firmware'u ma zasadnicze znaczenie dla ograniczania luk w zabezpieczeniach. Dostawcy często publikują aktualizacje i poprawki w celu wyeliminowania luk w zabezpieczeniach i poprawy funkcjonalności.

Zarządzanie poprawkami

Należy ustanowić proces zarządzania poprawkami, aby zapewnić terminowe stosowanie aktualizacji. Obejmuje to śledzenie dostępnych poprawek, testowanie ich w kontrolowanym środowisku i wdrażanie ich w sieci. Zautomatyzowane rozwiązania do zarządzania poprawkami mogą usprawnić ten proces i zmniejszyć ryzyko błędu ludzkiego.

Komunikacja z dostawcami

Utrzymuj regularną komunikację z dostawcami HMI, aby być na bieżąco z poradami i aktualizacjami dotyczącymi bezpieczeństwa. Dostawcy często dostarczają krytycznych informacji na temat nowo wykrytych luk w zabezpieczeniach i zalecanych środków zaradczych. Zachowanie proaktywności w tym zakresie może znacznie poprawić stan bezpieczeństwa systemów HMI.

Przeprowadzanie regularnych ocen bezpieczeństwa

Regularne oceny bezpieczeństwa pomagają zidentyfikować luki w zabezpieczeniach i zapewnić zgodność z zasadami bezpieczeństwa.

Oceny podatności

Przeprowadzanie oceny podatności na zagrożenia w celu zidentyfikowania potencjalnych słabych punktów w systemach HMI. Oceny te obejmują skanowanie w poszukiwaniu znanych luk w zabezpieczeniach, błędnych konfiguracji i przestarzałego oprogramowania. Natychmiastowe zajęcie się zidentyfikowanymi problemami zmniejsza ryzyko ich wykorzystania.

Testy penetracyjne

Testy penetracyjne symulują rzeczywiste cyberataki w celu oceny skuteczności środków bezpieczeństwa. Etyczni hakerzy próbują złamać zabezpieczenia HMI, zapewniając cenny wgląd w potencjalne wektory ataku i słabości. Wyniki testów penetracyjnych pomagają wdrożyć ulepszone środki bezpieczeństwa.

Wdrażanie systemów wykrywania i zapobiegania włamaniom

Systemy wykrywania i zapobiegania włamaniom (IDPS) są niezbędne do monitorowania i ochrony środowisk HMI przed cyberzagrożeniami.

Systemy wykrywania włamań (IDS)

IDS monitorują ruch sieciowy i aktywność systemu w poszukiwaniu oznak podejrzanego zachowania. Generują one alerty w przypadku wykrycia potencjalnych zagrożeń, umożliwiając zespołom ds. bezpieczeństwa szybką reakcję. Systemy IDS oparte na sygnaturach opierają się na znanych wzorcach zagrożeń, podczas gdy systemy IDS oparte na anomaliach wykorzystują uczenie maszynowe do identyfikacji odchyleń od normalnego zachowania.

Systemy zapobiegania włamaniom (IPS)

Systemy IPS nie tylko wykrywają, ale także blokują złośliwe działania w czasie rzeczywistym. Mogą automatycznie egzekwować zasady bezpieczeństwa i zapobiegać nieautoryzowanemu dostępowi lub atakom. Integracja IPS z HMI zapewnia ciągłą ochronę przed ewoluującymi zagrożeniami.

Zapewnienie bezpieczeństwa fizycznego

Środki bezpieczeństwa fizycznego są często pomijane, ale mają kluczowe znaczenie dla ochrony systemów HMI.

Kontrola dostępu do lokalizacji fizycznych

Należy wdrożyć mechanizmy kontroli dostępu do fizycznych lokalizacji, w których znajdują się systemy HMI. Obejmuje to bezpieczne punkty wejścia, kamery monitorujące i rejestrowanie prób dostępu. Tylko autoryzowany personel powinien mieć fizyczny dostęp do sprzętu HMI.

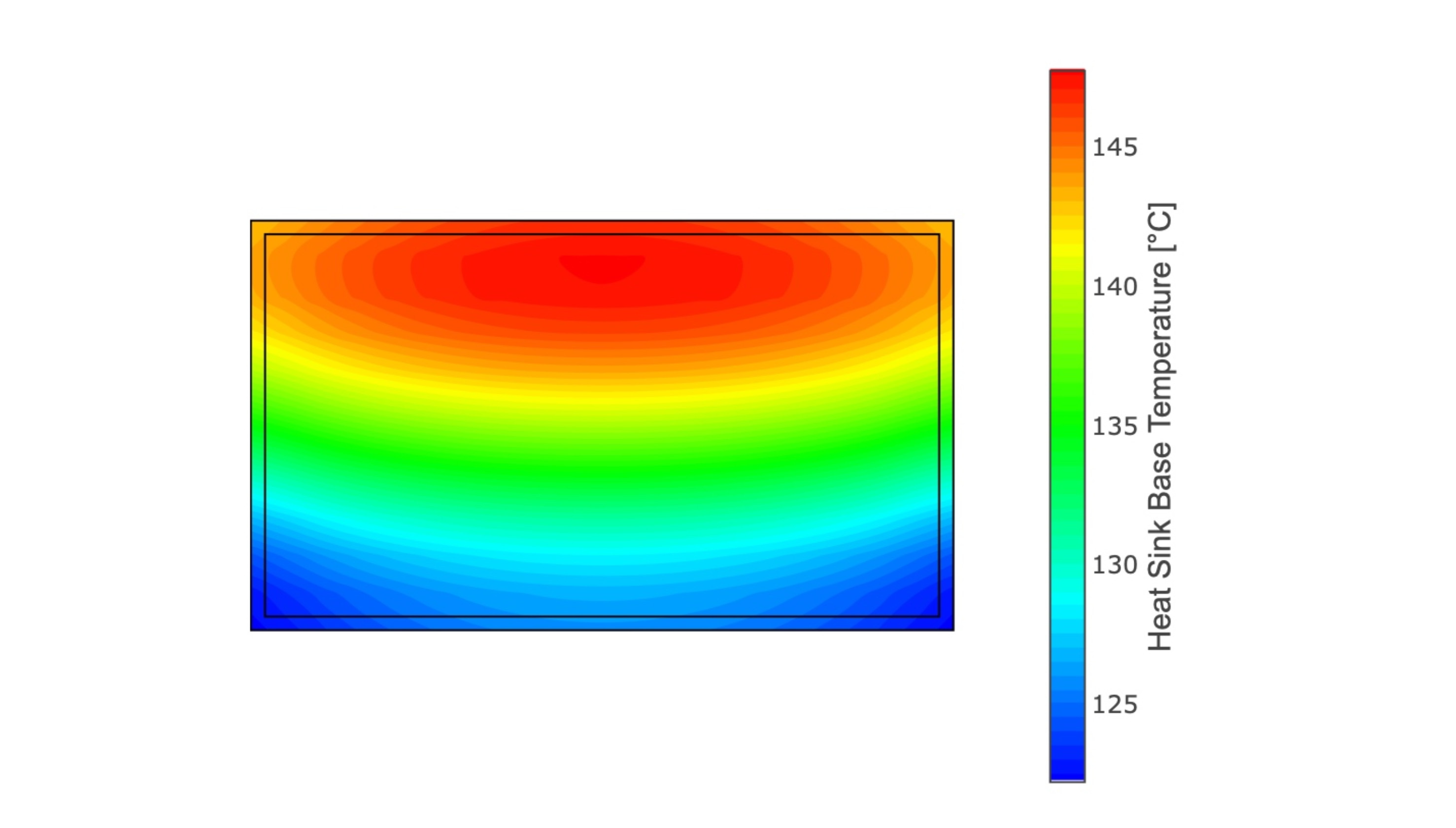

Kontrola środowiska

Upewnij się, że sprzęt HMI jest umieszczony w środowiskach z odpowiednimi środkami kontroli środowiska, takimi jak regulacja temperatury oraz ochrona przed kurzem i wilgocią. Czynniki środowiskowe mogą mieć wpływ na niezawodność i bezpieczeństwo systemów HMI.

Programy szkoleniowe i uświadamiające

Czynniki ludzkie odgrywają znaczącą rolę w bezpieczeństwie HMI. Programy szkoleniowe i uświadamiające pomagają pracownikom zrozumieć znaczenie bezpieczeństwa i ich rolę w jego utrzymaniu.

Szkolenie w zakresie świadomości bezpieczeństwa

Należy przeprowadzać regularne sesje szkoleniowe w zakresie świadomości bezpieczeństwa dla wszystkich pracowników mających kontakt z systemami HMI. Szkolenie to powinno obejmować najlepsze praktyki w zakresie zarządzania hasłami, rozpoznawania prób phishingu i reagowania na incydenty związane z bezpieczeństwem.

Szkolenie w zakresie reagowania na incydenty

Przygotowanie personelu do skutecznego reagowania na incydenty bezpieczeństwa. Szkolenie w zakresie reagowania na incydenty zapewnia, że personel wie, jak identyfikować, zgłaszać i łagodzić naruszenia bezpieczeństwa. Regularne ćwiczenia i symulacje pomagają wzmocnić tę wiedzę i poprawić gotowość.

Opracowanie kompleksowej polityki bezpieczeństwa

Kompleksowa polityka bezpieczeństwa służy jako podstawa dla wszystkich środków i praktyk bezpieczeństwa.

Rozwój polityki

Należy opracować politykę bezpieczeństwa, która określa wymagania bezpieczeństwa, role i obowiązki związane z systemami HMI. Polityka ta powinna obejmować takie obszary jak kontrola dostępu, ochrona danych, reagowanie na incydenty oraz zgodność z odpowiednimi przepisami i normami.

Egzekwowanie zasad

Egzekwowanie zasad bezpieczeństwa poprzez regularne audyty, monitorowanie i środki dyscyplinarne w przypadku ich nieprzestrzegania. Upewnienie się, że wszyscy pracownicy przestrzegają zasad polityki pomaga utrzymać spójne i bezpieczne środowisko operacyjne.

Wnioski

Zabezpieczenie interfejsów człowiek-maszyna w zastosowaniach przemysłowych wymaga wieloaspektowego podejścia, które łączy w sobie czynniki techniczne, organizacyjne i ludzkie. Wdrażając solidne uwierzytelnianie i kontrolę dostępu, zapewniając bezpieczną komunikację, regularnie aktualizując oprogramowanie, przeprowadzając oceny bezpieczeństwa i wspierając kulturę świadomości bezpieczeństwa, organizacje mogą znacznie zwiększyć bezpieczeństwo swoich systemów HMI. Ponieważ środowiska przemysłowe nadal ewoluują, zachowanie czujności i proaktywne podejście do wyzwań związanych z bezpieczeństwem będzie miało zasadnicze znaczenie dla ochrony infrastruktury krytycznej i utrzymania integralności operacyjnej.